Types d‘analyse

(à combiner au besoin)

/f=[path], /files=[path]

Analyse les disques, dossiers ou fichiers spécifiés en quête d’infection. Les chemins de dossier doivent être compris dans des guillemets anglais. Les chemins multiples doivent être délimités par des virgules.

Exemple : a2cmd /f="c:\windows\","c:\program files\"

/quick

Commande pour lancer une analyse rapide du système. Analyse tous les programmes actifs et les traces de logiciels malveillants (fichiers, registres).

/malware

Analyse tous les endroits habituellement infectés par des logiciels malveillants. Une analyse anti-malware est le choix le plus judicieux pour la plupart des utilisateurs. Rapide et minutieuse, elle analyse l’ordinateur dans son ensemble pour trouver d’éventuelles infections actives par des logiciels malveillants.

/rk

Analyse en quête de rootkits actifs.

/m, /memory

Analyse tous les programmes actifs

/t, /traces

Analyse le registre et les structures fichier/dossier sur le disque dur en quête de traces laissées par un logiciel malveillant.

/fh=[handle], /pid=[PID]

Analyse un fichier par sa poignée. Nécessité de connaître l’identifiant du processus qui garde la poignée.

/b=[pointer] /bs=[size] /pid=[PID]

Analyse une mémoire tampon dans la mémoire. Nécessité de connaître la taille de la mémoire tampon et l’identifiant du processus qui garde la mémoire tampon.

Paramètres d’analyse

(Pour réglage précis des paramètres d’analyse)

/pup

Détecte également les programmes potentiellement indésirables « PUP » (programmes pas forcément malveillants en eux-mêmes mais généralement installés à l’insu de l’utilisateur).

/a, /archive

Analyse également les fichiers auto-extractibles et extractibles comme les ZIP, RAR, CAB.

/n, /ntfs

Analyse également les flux de données masqués sur les disques NTFS.

/ac, /advancedcaching

Utilise la mise en cache avancée pour éviter de répéter certaines analyses inutilement.

/l=[path], /log=[path]

Enregistre un journal d’analyse dans un fichier spécifié. Le journal basé sur du texte est enregistré au format Unicode.

Exemple :a2cmd /malware /log="c:\scans\scan.log"

/la=[path], /logansi=[path]

Similaire au paramètre /l bzw /log mais le journal est enregistré au format ANSI.

/x=[list], /ext=[list]

N’analyse que certains fichiers comportant des extensions spécifiques.

Exemple :a2cmd /f="c:\windows\" /x="exe, com, scr, bat"

/xe=[list], /extexclude=[list]

Analyse tous les fichiers, exception faite de ceux dont l’extension a été spécifiée.

Exemple :a2cmd /malware /xe="avi, bmp, mp3"

/wl=[path], /whitelist=[path]

Utilise la liste blanche spécifiée pour exclure certains noms de fichier, de dossier ou de logiciel malveillant lors de l’analyse. Les fichiers sur la liste blanche doivent être au format texte, chaque ligne correspondant à un élément à exclure.

Exemple :a2cmd /f="c:\" /wl="c:\whitelist.txt"

/d, /delete

Supprime d’un coup tous les objets malveillants détectés lors de l’analyse. Supprime également les références des fichiers supprimés comme les entrées de programme dans le registre.

/dq, /deletequick

Supprime d’un coup tous les objets malveillants détectés lors de l’analyse. Seul le fichier détecté est supprimé. Plus rapide que les commandes /d ou /delete.

/q=[folder], /quarantine=[folder]

Place immédiatement en quarantaine les logiciels malveillants détectés lors de l’analyse. Vous pouvez spécifier le dossier désiré pour la quarantaine. Les objets détectés y sont enregistrés et chiffrés afin d’être neutralisés.

/s, /service

Définit s’il convient d’utiliser le service anti-malware pour l’analyse.

Arrière-plan : Lorsque vous lancez plusieurs analyses rapides, il ne sert à rien de charger le moteur d’analyse à chaque lancement d’a2cmd. Utiliser le paramètre /s ou /service force le service anti-malware à charger le moteur et à le garder chargé pour les analyses suivantes. Si le service n’est pas encore lancé ou installé, il sera installé et démarré au premier lancement du paramètre de service. Cette commande n’est pas disponible dans l’Emsisoft Remediation Kit car le composant de service n’y est pas repris.

Traitement des logiciels malveillants

(À utiliser seuls)

/ql, /quarantinelist

Reprend tous les objets en quarantaine. Les numéros consécutifs au début de chaque ligne peuvent être utilisés pour la suppression ou la restauration (indexation à base zéro).

/qr=[n], /quarantinerestore=[n]

Restaure un objet mis en quarantaine et son numéro d’indexation spécifique. Si aucun numéro n’est spécifié, tous les objets seront restaurés.

Exemple : a2cmd /qr=0

/qd=[n], /quarantinedelete=[n]

Supprime un objet en quarantaine ainsi que le numéro d’indexation correspondant.

Mises à jour en ligne

(À utiliser seuls)

/u, /update

Doit être utilisé seul. Exécute une mise à jour en ligne de l’ensemble des composants et des signatures de programme. Si a2cmd est utilisé dans le cadre de l’Emsisoft Anti-Malware, cette commande déclenchera une mise à jour de l’ensemble du package Emsisoft Anti-Malware.

/ub, /updatebeta{

Télécharge les dernières mises à jour bêta au lieu des mises à jour stables.

/proxy=[proxyname:port]

Définit un hôte proxy et un numéro de port à utiliser lors des connexions au serveur des mises à jour.

/proxyuser=[username]

Définit un nom d’utilisateur proxy si le proxy exige une authentification.

/proxypassword=[password]

Définit un mot de passe proxy si le proxy exige une authentification.

Commandes générales

(À utiliser seules)

/k=[key], /key=[key]

Configurez les informations de la clé de licence (nécessaire une fois seulement)

/?, /help

Affiche une vue d’ensemble de tous les paramètres disponibles.

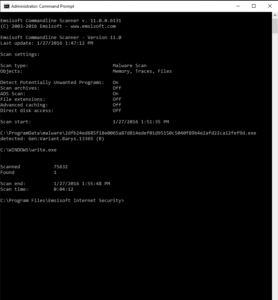

Affichage des résultats

0 – Aucune infection trouvée

1 – Infections trouvées